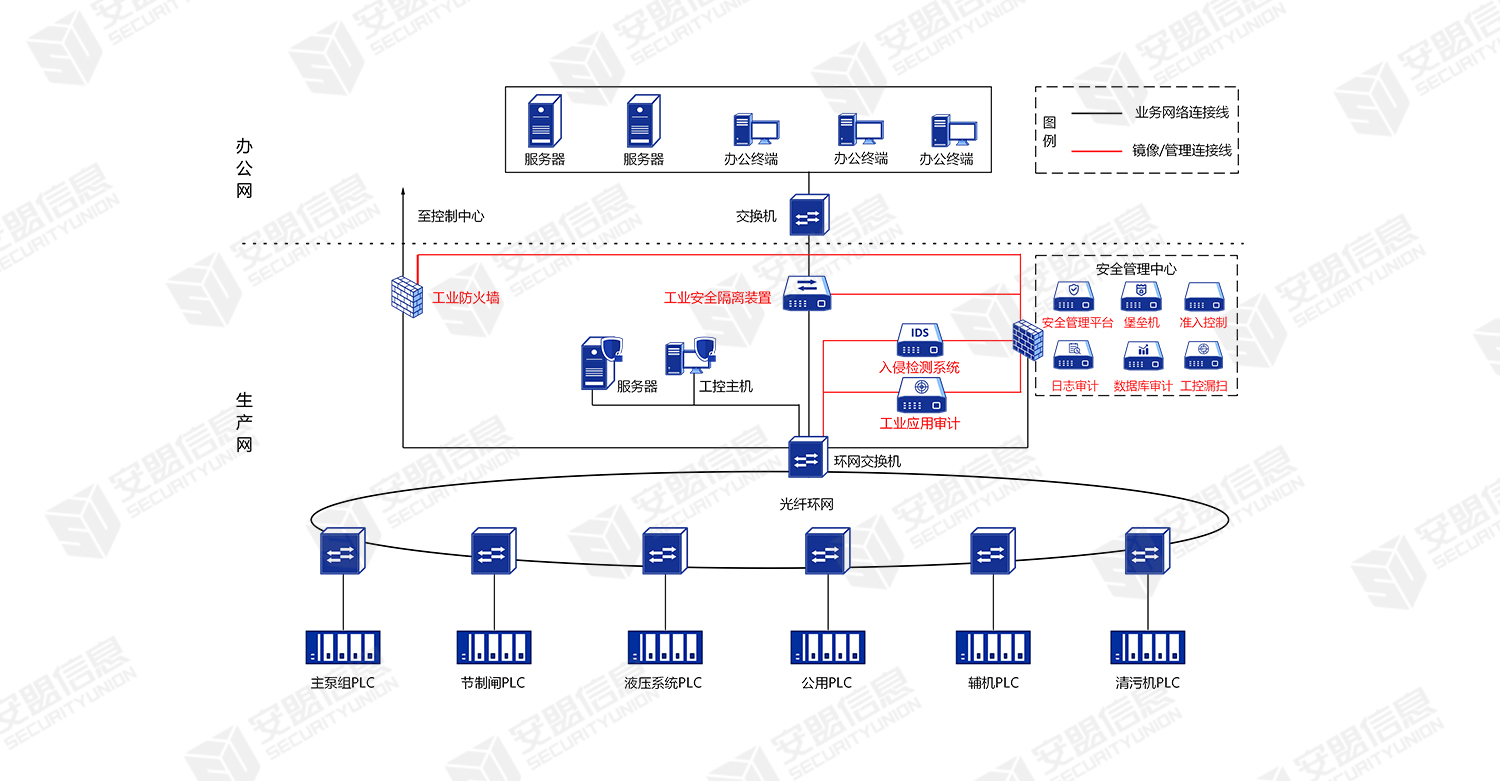

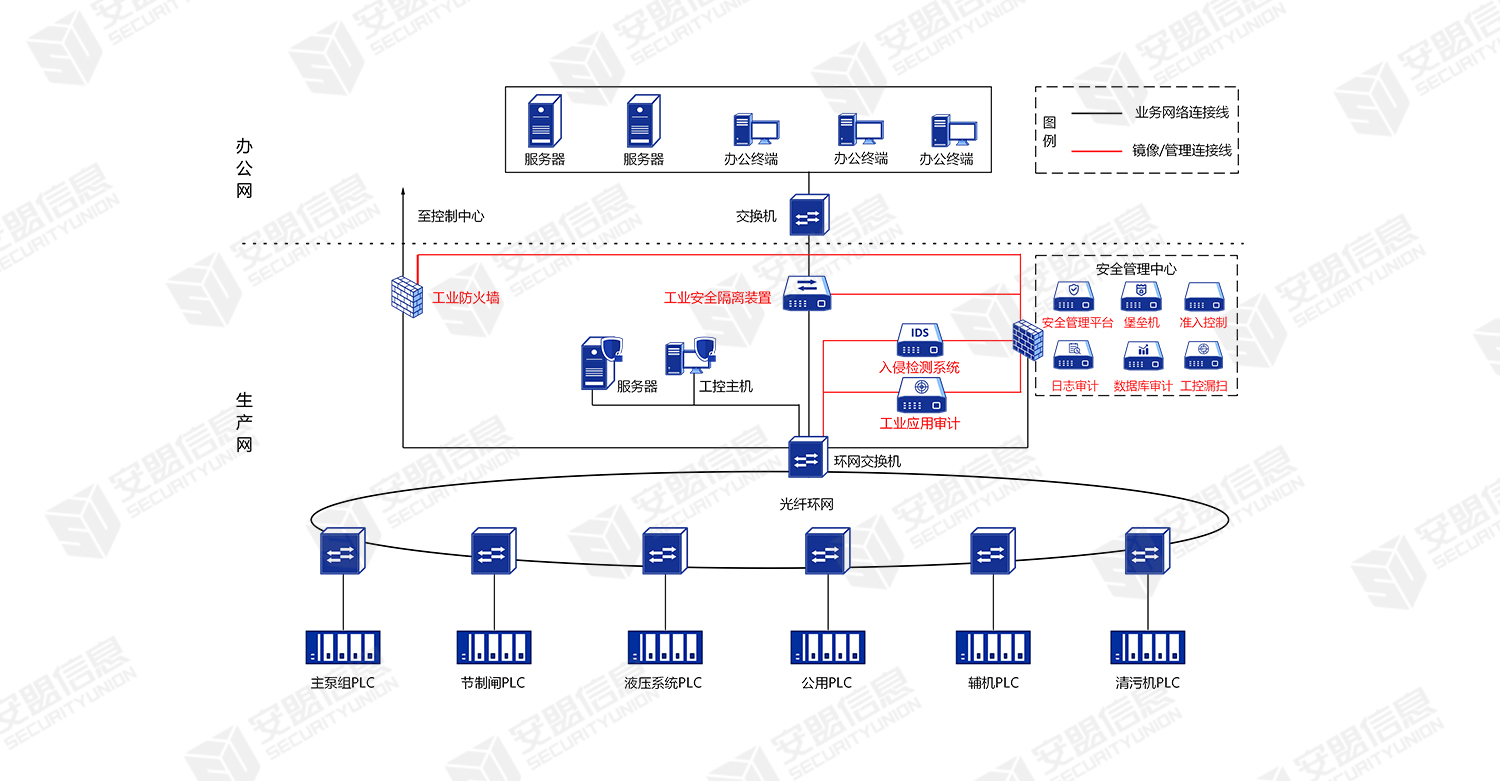

在满足等级保护合规要求的前提下,结合泵站生产网络的特点,围绕着生产系统生命周期的高可用性,安盟信息基于“一中心,两分离、三边界”安全防护设计思想,融合工控安全设备与生产系统功能要求,解决应用场景“个性化”安全需求,提升抵御安全风险及安全事件应对能力,确保生产系统可持续运行。

自2021年9月1日起开始施行《关键信息基础设施安全保护条例》,其中明确规定水利工程是国家“关键信息基础设施“的重要组成部分。水利信息系统一旦遭到破坏、丧失功能或者数据泄露,将严重危害国家安全、人民群众生命安全和公共利益,因此需要重点保护。

参照等级保护制度的标准规范要求,遵从网络安全与信息化工作同步规划、同步建设、同步运行的“三同步”原则,水利泵站网络系统需要按照“安全分区、网络专用、边界隔离、综合防护”的总体原则来进行安全防护。

针对当前水利泵站的网络安全现状,为保障其生产的安全稳定可持续,要对其进行生产网络的安全风险评估及安全等级保护建设,涉及的范围主要包括各泵站生产控制网络和监控中心。泵站生产控制网络包括PLC等控制设备、HMI等工业终端设备、监控终端等上位机、关键业务系统等。

按用途,水利泵站分为排水泵站、供水泵站、加压泵站、多功能泵站等。通过有线网络或无线网络连接,各类仪表、阀门、PLC、应用服务器等组成水利泵站的生产网络。生产网络分为站级生产控制网络与监控中心两级网络,并与外部办公网互联。

法律法规:《中华人民共和国网络安全法》主席令 第五十三号

国务院:《关键信息基础设施安全保护条例》国务院令第745号

工信部:《工业控制系统信息安全防护指南》(工信软函〔2016〕338号)

公安部:《信息安全技术 网络安全等级保护基本要求》 (GB/T 22239-2019)

水利部:《水利网络安全保护技术规范》(SL/T 803-2020)

2007年,攻击者侵入加拿大一家水利机构SCADA控制系统,安装恶意软件破坏了控制从Sacrmento河调水的计算机。

安全通信网络

网络架构:划分不同网络区域,避免将重要区域部署在网络边界处。

安全区域边界

边界防护:访问与数据流通过边界设备受控接口通信;非授权设备接入内部网络检查或限制。

入侵防范:关键网络节点检测攻击,限制外部及内部攻击,采取技术措施对网络行为分析,检测新型网络攻击;记录检测到的攻击并报警。

安全计算环境

访问控制:重命名或删除默认账户,修改默认口令;清理多余无效账户与共享账户;实现管理用户最小授权以及权限分离。

安全审计及防范:审计覆盖每个用户,审计重要用户行为和安全事件。对入侵进行阻断及告警。

安全管理中心

集中管控:划分出特定的管理区域,并建立安全的信息传输路径,对分布在网络中的安全设备或安全组件进行管控;对设备、链路运行状况进行集中监测;对分散在各个设备上的审计数据进行收集汇总和集中分析,并保证审计记录的留存时间符合法律法规要求。

在满足等级保护合规要求的前提下,结合泵站生产网络的特点,围绕着生产系统生命周期的高可用性,安盟信息基于“一中心,两分离、三边界”安全防护设计思想,融合工控安全设备与生产系统功能要求,解决应用场景“个性化”安全需求,提升抵御安全风险及安全事件应对能力,确保生产系统可持续运行。

深度结合水泵站工控系统,解决系统存在的安全问题,降低安全运营风险,提高安全运维效率,为水泵站自动化、智能化建设提供安全保障。

符合《工业控制系统信息安全防护指南》、《信息安全技术网络安全等级保护基本要求》 (GBT22239-2019),符合《水利网络安全保护技术规范》(SL/T 803-2020)。

通过强化区域内网络、主机、物理环境及数据的安全防护,增强整体安全防护能力,确保水泵站安全稳定运营,形成以边界防护为要点、多层防线构成的纵深防护体系。

深度结合水泵站工控系统,解决系统存在的安全问题,降低安全运营风险,提高安全运维效率,为水泵站自动化、智能化建设提供安全保障。

符合《工业控制系统信息安全防护指南》、《信息安全技术网络安全等级保护基本要求》 (GBT22239-2019),符合《水利网络安全保护技术规范》(SL/T 803-2020)。

通过强化区域内网络、主机、物理环境及数据的安全防护,增强整体安全防护能力,确保水泵站安全稳定运营,形成以边界防护为要点、多层防线构成的纵深防护体系。