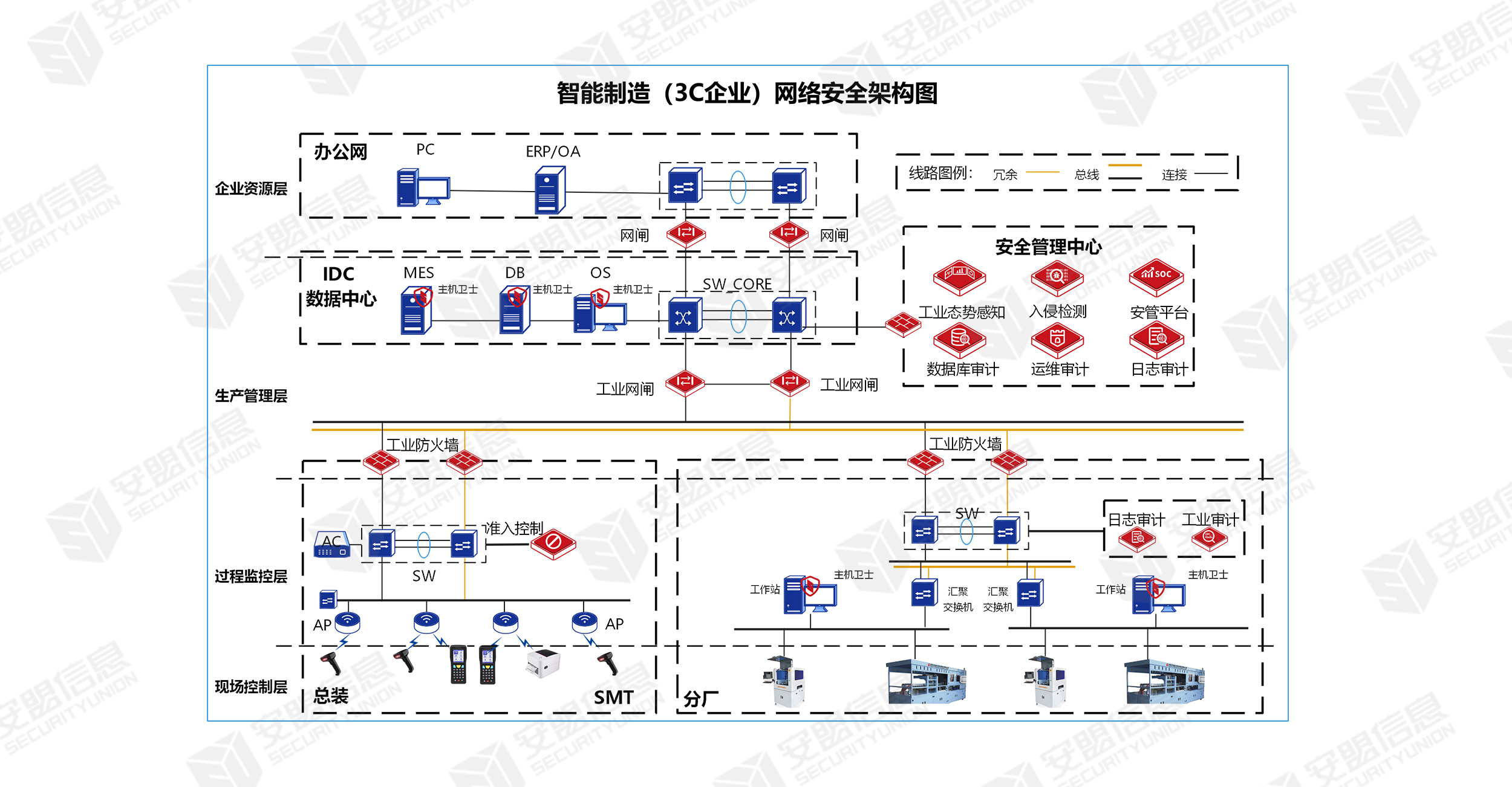

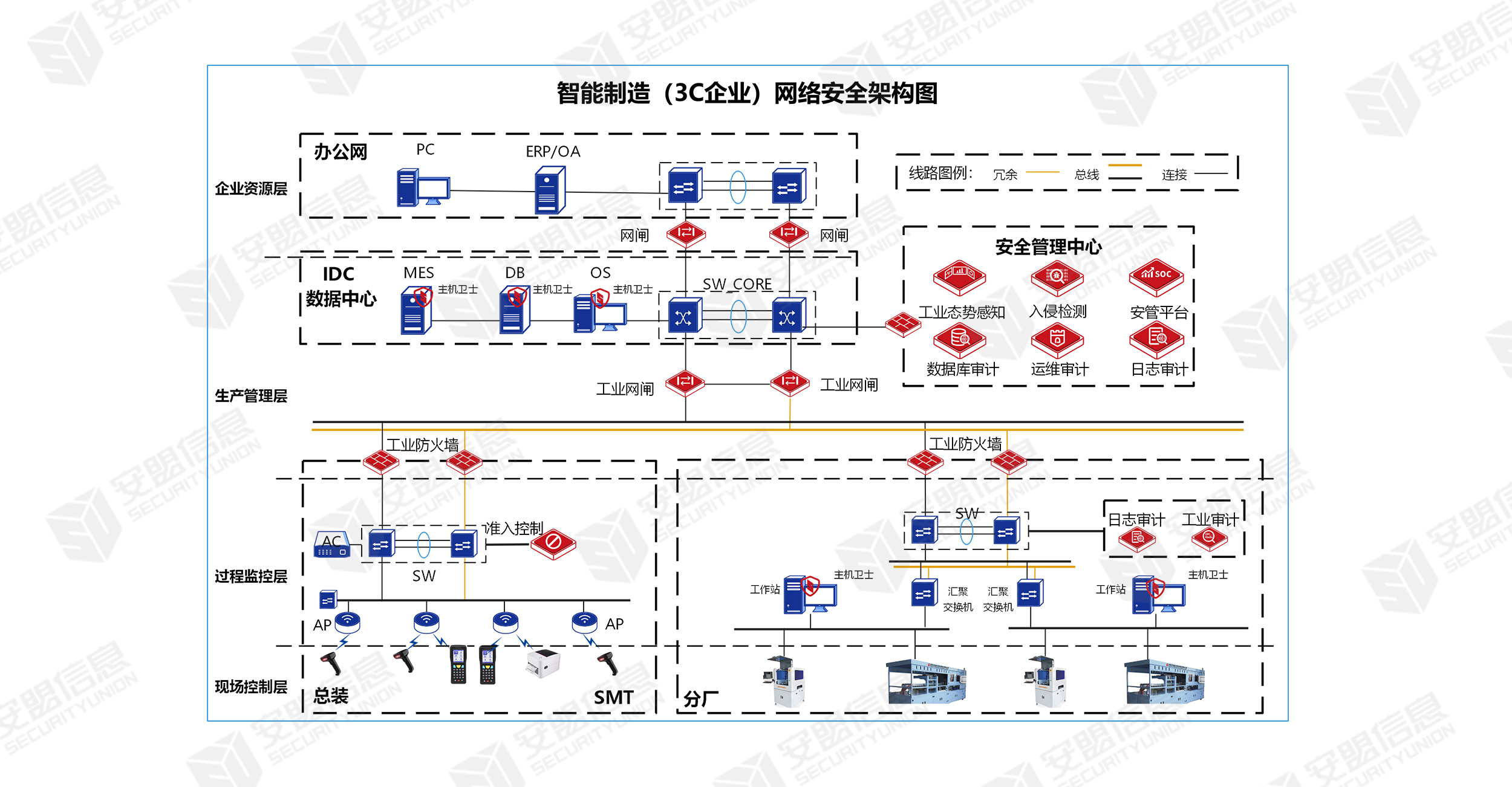

针对3C智能制造企业的网络架构特点及相关标准规范要求,进行分层、分区,各层次、区域之间采用建设安全防护能力。

3C智能制造是贯穿于设计、生产、管理、服务等制造活动和各个环节,具有自感知、自学习、自决策、自执行、自适应等功能的新型生产方式。3C智能制造以生产智能化、工业互联网、工业大数据相互协同,利用智能设备,将智能物料生产成智能产品,整个制造过程贯穿以工业互联网协同,利用工业大数据多模态、高通量、强关联的特性对整个产业的信息进行分析计算,最终实现智能化生产。

3C智能制造的工控系统因其智能化特点极有可能引入信息安全风险,且3C智能制造企业的工控安全建设往往滞后于智能化建设,无法应对网络威胁攻击,最终可能导致其生产停滞。因此需加快3C智能制造企业的工控安全建设,实现3C智能制造企业的工控系统安全稳定运行。

3C智能制造企业要加快完成工控安全防护体系的建设工作,使之符合《信息安全技术 网络安全等级保护基本要求》(GB/T 22239-2019)、《工业控制系统信息安全防护指南》及3C智能制造企业网络安全相关要求。

从3C智能制造企业现场控制层、过程监控层、生产管理层、企业资源层等多个层面进行需求分析:

现场控制层及过程监控层:3C智能制造企业的工控系统种类较多,如总装系统、SMT系统、机床系统、机器人系统等。这些系统在建设初期主要考虑易用性和快速部署,因此存在数据流向不清晰、隔离措施不完善、隔离强度不达标等问题,容易引发各跨网交换非授权访问风险以及系统间病毒横向传播风险。

各工控系统在过程监控层有上位机、服务器等主机,可能存在大量漏洞、管理员不允许打补丁、身份鉴别过于单一等情况;而主机无针对已知、未知病毒的防护措施,容易发生误操作、非法攻击、勒索病毒感染等安全事件,3C智能制造企业迫切需要提升工控主机安全防御能力。

各工控系统内部缺少对工业流量监测审计的手段,无法针对工控系统协议层面存在的恶意攻击、异常流量进行审计,更无法对工控指令攻击和控制参数篡改进行实时监测和告警,极易产生网络入侵事件,最终导致安全生产事故的发生。

生产管理层:MES系统存在病毒、木马等恶意软件攻击风险。同时生产管理层需加强入侵检测、日志收集与分析、运维审计、统一安全管理、数据库安全审计、态势分析等安全能力。

针对3C智能制造企业的网络架构特点及相关标准规范要求,进行分层、分区,各层次、区域之间采用建设安全防护能力。

通过强化3C智能制造企业域内网络、主机及数据的安全防护,大大增强了现场控制层、过程监控层的整体安全防护能力,确保3C智能制造企业安全生产可持续运营,构建以密码应用赋能边界安全、工控系统安全的纵深防护体系。

方案深度融合3C智能制造企业系统应用,降低3C智能制造企业的安全运营风险,提高安全运维效率,为3C智能制造企业的自动化、智能化建设提供可靠的安全保障。

通过建设3C智能制造企业工控安全保障体系,可解决3C智能制造企业智能化建设过程中带来的信息安全风险,保障3C智能制造企业智能化系统安全及设备可靠运转。

符合《信息安全技术网络安全等级保护基本要求》 (GBT22239-2019)、《工业控制系统信息安全防护指南》及3C智能制造企业工控安全相关政策、标准及监管要求。

通过强化3C智能制造企业域内网络、主机及数据的安全防护,大大增强了现场控制层、过程监控层的整体安全防护能力,确保3C智能制造企业安全生产可持续运营,构建以密码应用赋能边界安全、工控系统安全的纵深防护体系。

方案深度融合3C智能制造企业系统应用,降低3C智能制造企业的安全运营风险,提高安全运维效率,为3C智能制造企业的自动化、智能化建设提供可靠的安全保障。

通过建设3C智能制造企业工控安全保障体系,可解决3C智能制造企业智能化建设过程中带来的信息安全风险,保障3C智能制造企业智能化系统安全及设备可靠运转。

符合《信息安全技术网络安全等级保护基本要求》 (GBT22239-2019)、《工业控制系统信息安全防护指南》及3C智能制造企业工控安全相关政策、标准及监管要求。