- MENU

-

解决方案

2024-09-11基于零信任数据隔离交换应用案例为了提升办公效率,各行业信息化、数字化进行了长期的建设,成效显著,但是军工行业的特殊性,必然引起国内外各种势力对业务数据的觊觎。为了保障军工行业办公系统与数据的安全,大部分军工企业的办公网络采取商网与互联网同步建设,业务逻辑隔离、数据受控交换的方式,在保障业务和数据安全的基础上,实现信息系统互联互通。背景概述

随着国际政治、军事和经济形势的变化,国家在加大信息化建设的同时,对网络安全、数据安全的要求进一步重视,相继出台了等级保护2.0、《数据安全法》等一系列法规标准,对信息系统和数据安全提出了更高的要求。

需求分析

(一)标准合规性需求

符合《信息安全技术 网络安全等级保护基本要求》(GB/T 22239-2019),《信息安全技术信息系统密码应用基本要求》(GB/T 39786-2021)

(二)业务安全性需求

外网与内网进行数据交换时,来自外网的“黑木蠕”可以采取各种方式攻击外网面的数据交换系统,也可以通过窃取合法授权参与数据交换的用户登录凭据的方式,冒用合法人员的登录凭据访问数据交换系统,从而破坏数据交换系统或窃取敏感数据。

传统的网络安全技术均基于黑名单制,只能对已知“黑木蠕”等网络攻击行为进行有限防护,无法对未知威胁进行识别从而实现有效防护。

现有的用户认证体系基于用户口令的双因子或增加生物识别的有限身份识别,局限性大,不足以应对密码破译、社会工程学等通过窃取合法用户登录凭据从而冒用合法用户身份参与数据交换的风险。

内部人员操作合规性管理需求

需求对数据交换的人员授权,数据交换的必要性、数据交换的内容、数据交换的审批等人员权限分工、责任履行、以及行为审计需要全过程监管,并做到可检查可追溯。

解决方案

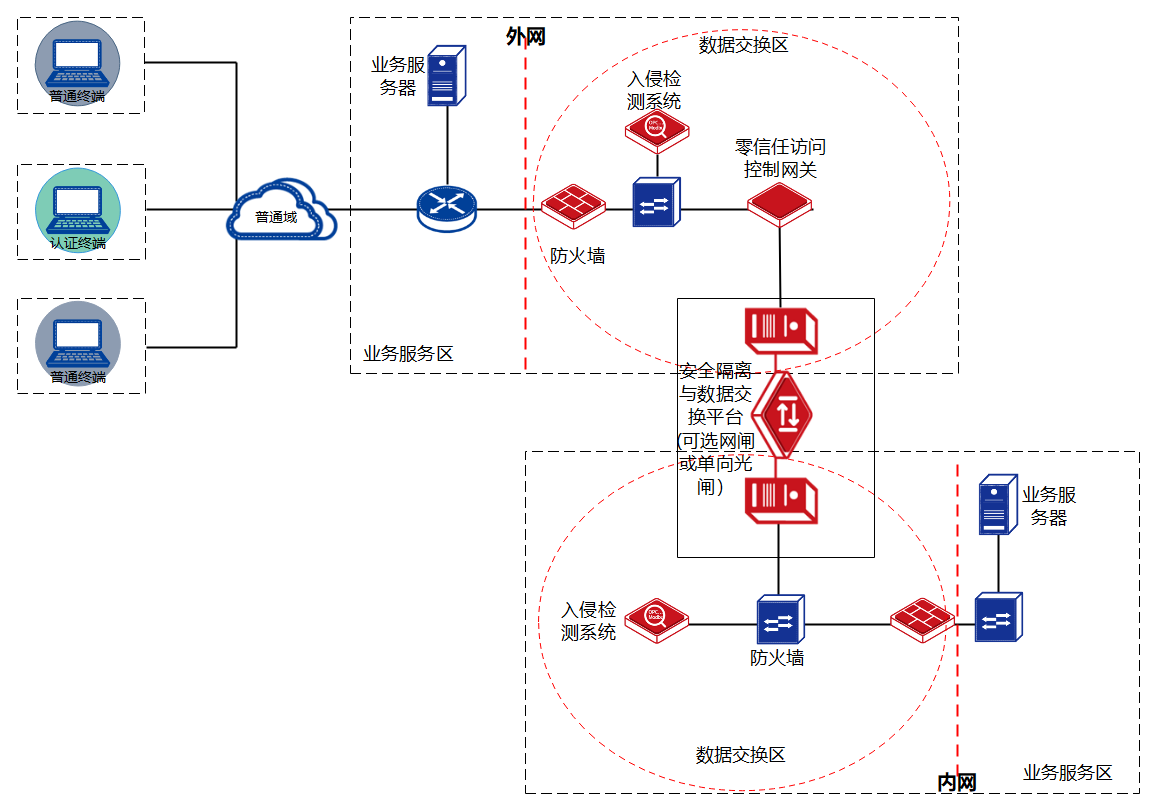

外网边界安全防护设计

通过在外网边界配置零信任访问控制网关,建立数据交换内部虚拟网络边界,确保仅允许指定用户终端与数据交换区零信任控制网关进行连接。同时结合防火墙策略确保仅允许指定用户终端与数据交换区零信任控制网关进行连接、在边界部署入侵检测系统对入侵行为、外部攻击与威胁及时发现并进行预警。

零信任访问控制安全设计

采用零信任访问控制网关的多因子认证技术,对参与数据交换的用户与终端设备进行严格的身份鉴别,防止非法人员通过窃取合法授权人员登录凭证访问数据交换区;通过SDP安全认证架构,实现数据交换区隐身,防止非法人员对数据交换区的攻击;通过SPA实现数据传输安全。并将有效及可用数据存放于外网文档跨域交换系统(前置机)指定文件目录下。

安全隔离与信息交换设计

通过安盟华御安全隔离与数据交换平台(由前置机、后置机、网闸或单向光闸三部分组成)主动到同步文件至内网文档跨域交换系统(后置机)指定文件目录下,此过程无需开放协议和端口,有效避免嗅探、非法连接等攻击行为。

基于零信任数据隔离交换拓扑示意图

方案价值

16个环境因子认证

具备难以逾越的身份壁垒,“黑木蠕”无法通过窃取合法用户登录凭证入侵数据交换区域。

可定制化认证等级

根据用户安全等级要求选择因子数量,从而调整防护等级。

验证因子灵活变换

校验因子组合可以定期更换,让外部攻击者更难以破译。

高安全隔离交换

提升外联安全接入区隔离强度,实现接近于物理隔离的高安全隔离目标。

相关新闻

-

2025-09-29

-

2025-09-09

-

2025-08-28

-

2025-08-16

-

2025-08-06

-