- MENU

-

解决方案

2020-08-11揭秘 | 如何狙击新型勒索病毒,保护工业控制系统

一、前言

勒索病毒,是一种新型电脑病毒,主要以邮件、程序木马、网页挂马的形式进行传播。该病毒性质恶劣,危害极大,一旦感染将会给用户带来无法估量的损失。这种病毒利用各种加密算法对文件进行加密,被感染者一般无法解密,必须拿到解密的私钥才有可能破解。网络犯罪分子利用勒索病毒窃取用户重要数据的同时,还在不断向受害者索取钱财。除此之外,他们用以逃避检测的技术也在不断提高。

新型勒索病毒的演变特征:

1. 利用漏洞和弱口令植入勒索增多

2. 攻击者入侵后人工投毒增多

3. 勒索病毒持续更新迭代对抗查杀

4. 针对有价值目标发起定向攻击逐渐增多

5. 勒索病毒开发门槛进一步降低

6. 勒索病毒在世界范围内造成的损失逐渐增大

二、勒索病毒对工业的危害

根据中国国家信息安全漏洞共享平台最新统计,截止到2019年12月,CNVD收录的与工业控制系统相关的漏洞高达2306个,2019年新增的工业控制系统漏洞数量达到413个。而另据CVE、NVD、CNVD、CNNVD四大漏洞平台收录的漏洞信息显示,2019年共收录了690条漏洞工业控制系统漏洞,安全形势可谓十分严峻。

勒索病毒的危害行为:

1.加密文件

勒索病毒具备蠕虫病毒的特性,会主动扫描其他被感染的设备,然后寻找设备的漏洞和脆弱性的设备进行扩散。对设备的用户文件进行加密,覆盖或破坏掉原始的文件。

2. 锁定设备

利用工控系统设备的漏洞或弱口令控制集散控制系统(DCS)等工控系统,然后修改认证口令或者利用固件验证直接绕过漏洞,刷入恶意固件并禁用设备固件更新功能,达到获取设备的控制权的目的。

3. 物理攻击

勒索病毒控制工控系统操作员站,通过对DCS的控制实现对PLC的锁定,从而使用户操作系统无法对PLC设备进行有效控制。

4. 内网潜伏

工业生产环境中的内网主要采用蠕虫的传播方式,通过微软的常用服务端口号进行传播,处于联网状态时不发作,不能联网时即会发作,攻击处于隔离网络中的高价值主机。

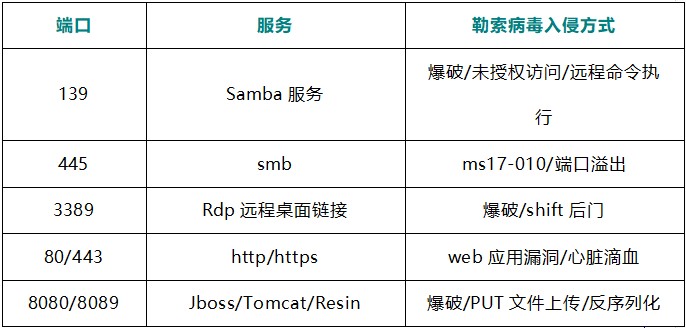

黑客常用一些典型的微软服务端口号进行病毒传播,常见端口如下表所示:

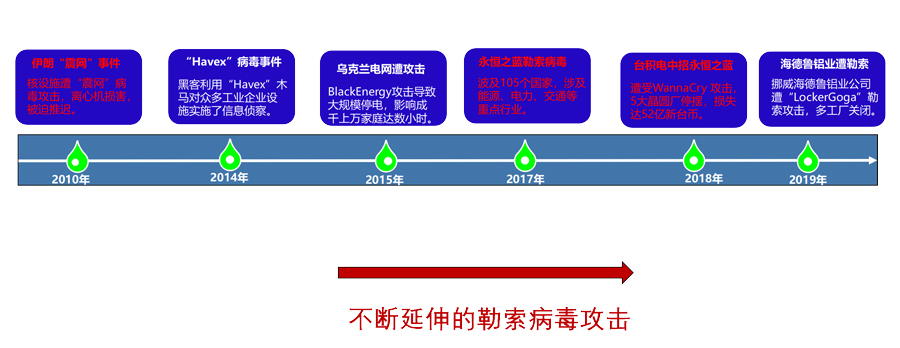

现实中勒索病毒对工业的安全威胁

当前受新型冠状病毒的影响,大多数企业发展放缓,但勒索病毒针对工业企业组织的攻击活动一刻也未停止。这也给广大工业企业的资产所有者和运营者再次敲响警钟,危险时刻存在,危机慢慢逼近。我们不但要打赢狙击新型冠状病毒的战役,也要抵御新型勒索病毒的入侵。

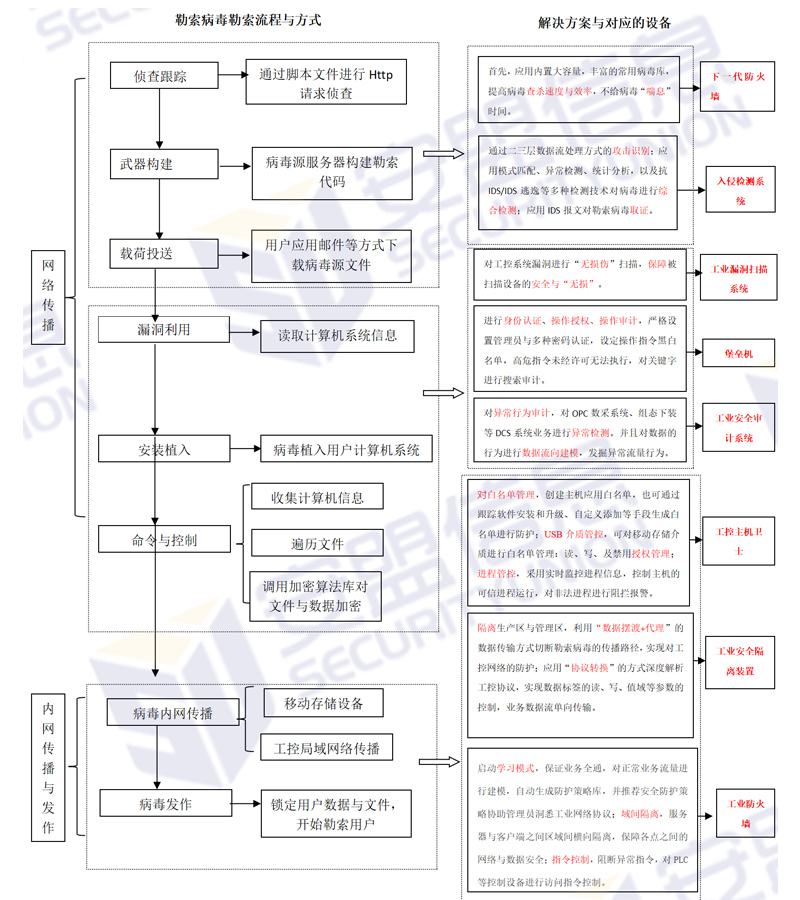

三、勒索病毒入侵过程

虽然病毒类型各异,但从病毒入侵的过程是存在共性的,即整个入侵过程,一般会经历侦查跟踪、武器构建、载荷投送、漏洞利用、安装植入、命令与控制、目标达成七个阶段。

安盟信息安全技术团队对勒索病毒的传播过程分析研究,在 "载荷投送"、"漏洞利用"、"安装植入"、以及内外网传播中,发现其主要通过以下几个方式进行病毒的下载与传播。

1.邮件传播,邮件中携带钓鱼网站链接或者恶意文件

2.下载网上恶意代码

3.绑定在恶意软件进行传输

4.借助可移动存储介质传播

5.工业内部局域网传播

四、安盟提供针对勒索病毒的立体防护

安盟信息对新型勒索病毒的入侵技术和入侵流程进行研究,认为针对勒索病毒需要解决"时效、单点、溯源"三大核心问题。为此,可以通过多层、多维的防护措施,构建完整立体的防护体系。

工业安全态势感知系统,提供对工控网络及各类设备进行可用性与性能的监控、风险与态势的度量与评估、事件的分析审计等,以工业系统为核心,从监控、审计、风险、运维、态势感知五个维度建立一套全网预防勒索病毒的支撑平台,使得用户能够对工控网络安全进行有效的监测,以及标准化、例行化、常态化的安全流程管控,通过面向业务的主动化、智能化安全管理,最终实现狙击勒索病毒,维护工控系统的持续安全运营的目标。

五、应急处置手段与日常预防措施

安盟信息安全技术团队对勒索病毒的技术原理进行分析,当发生勒索病毒入侵时,采取以下应急处置手段能够一定程度减少损失。

- 隔离中招主机

- 排查业务系统

- 联系专业人员

- 不使用移动存储设备

- 不读写中毒主机上的磁盘文件

- 安全加固防护,实时扫描漏洞

常言曰:"未雨绸缪,防范于未然",安盟信息针对保护工控企业的网络安全进行研究,发现企业可以通过采取些措施,能够有效的提高其工控领域的安全性,安全建议如下:

- 不打开陌生人或来历不明的邮件

- 不要点击office宏运行提示

- 需要的软件从正规(官网)途径下载,不要双击打开.js、.vbs等特殊后缀名文件

- 升级最新的防病毒等安全特征库

- 定期异地备份计算机中重要的数据和文件

- 严格准入控制信息设备

- 资产识别与维护

- 远程访问限制

- 配备关键工业防护设备,以及立体化防护体系

- 实时扫描网络环境

相关新闻

-

2025-09-29

-

2025-09-09

-

2025-08-28

-

2025-08-16

-

2025-08-06